个体成长

在知乎上刷到了一篇文章,讨论如何看待中国的性压抑。有一篇高赞答主的回答视角很特别:

本质上,性压抑只是工具之一。通过青少年时期持续的饥饿和物质匮乏,可以有效塑造缺陷人格,完成对人的“去主体化”。比如,集体环境对于私域的打压,有意识地缺失对性的教育(性压抑、性隔离)等等。

CVE-2025-33073 靶场搭建+复现

机器:

Kali 攻击机 192.168.203.134 WIN10 被攻击机 192.168.203.131 WinH22 域控机 192.168.203.10

横向移动

在内网渗透中,如获取到域账号信息和机器IP时就可以着手进行内网横向上线了。 而常见的横向移动无非那几种: SMB,WMI,Psexec 下文对以上常见的横向移动方式进行了总结之外,还归纳了一些不太常见的方式。

PTH横向

原理:在 Windows 系统中,NTLM 身份认证使用口令加密后的 hash 值(由系统 API 生成),攻击者若获取 hash,可在身份验证时模拟用户(跳过生成 hash 过程)。

hash 分为 LM hash(弃用) 和 NT hash,密码长度大于 15 时无法生成 LM hash,且从 Windows Vista 和 Windows Server 2008 开始默认禁用 LM hash。微软打补丁后,常规 Pass The Hash 仅默认的 Administrator(SID 500)账号例外。禁用 ntlm 认证时,PsExec 无法利用获得的 ntlm hash 进行远程连接,但 mimikatz 仍可攻击成功。

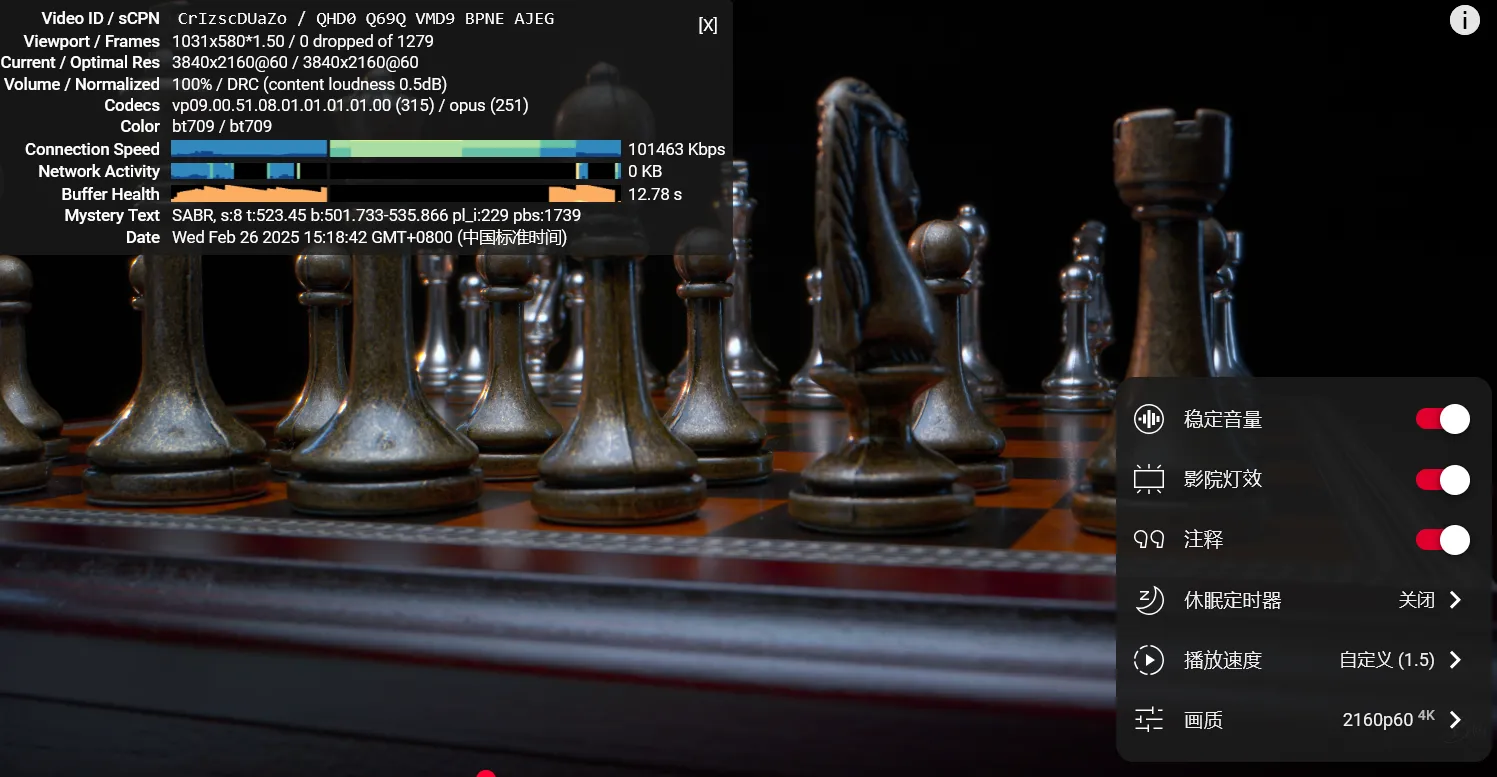

高峰期:拉满带宽,4k视频 1.5倍数

高峰期:拉满带宽,4k视频 1.5倍数